Grundwerte, gesellschaftliche Vielfalt, Umgang mit demokratiefeindlichen Strukturen, mangelnde Kommunikation seitens der Politik mit den Bürgerinnen …

Im Gespräch mit Muhterem Aras

Grundwerte, gesellschaftliche Vielfalt, Umgang mit demokratiefeindlichen Strukturen, mangelnde Kommunikation seitens der Politik mit den Bürgerinnen …

1881 in Stuttgart gegründet, betreibt Breuninger 13 Häuser – 12 davon in Deutschland, eines in …

Seit Bestehen der Koalition von Grün-Schwarz im Land haben der baden-württembergische Ministerpräsident Winfried Kretschmann und …

Im Interview mit unserem Magazin gibt Prof. Dr. Thomas Druyen, Gründer des Instituts für Zukunftspsychologie …

1999 hat der allererste CAP-Markt in Herrenberg eröffnet, heute sind es schon 109 in nahezu …

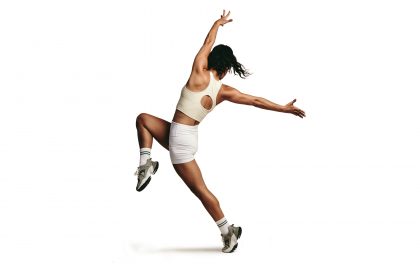

Nach rund einem Jahr Spielzeit zieht Aisata Blackman, Darstellerin von Tina Turner im Stuttgarter Erfolgsmusical …

„Wir spielen in der Champions League der Jazzclubs weltweit“ Mini Schulz Am 16. Dezember 2006 wurde …

Feiern und genießen bei der Top Wasen Party. Zum 22. Mal feierten und netzwerkten rund 300 …

Frauenkörper ticken anders Ein Ehepaar kommt von einer Party nach Hause. „Mensch, der Günther hat …

Glanz & Glamour in der Liederhalle Nach dreijähriger Pandemiepause feierte der Landespresseball sein Comeback. Auch …

Die AIDS-Hilfe Stuttgart gibt es seit bald 40 Jahren. Bis heute haben sich die Arbeit, …